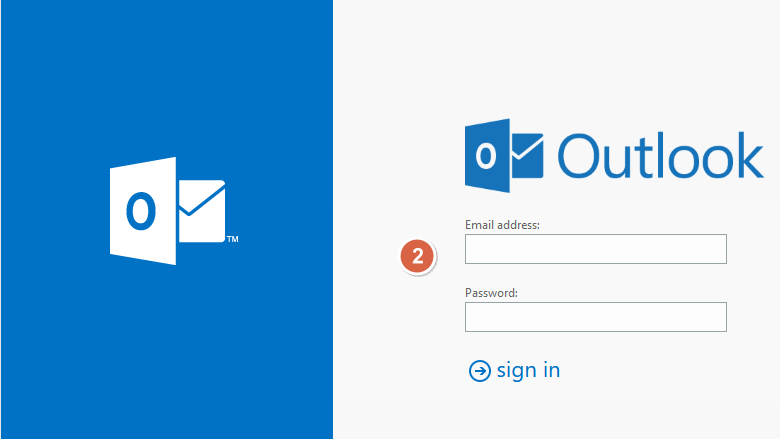

Immer häufiger versuchen Internet-Kriminelle durch E-Mails und Internetseiten an die persönli-chen Daten zu gelangen.

Der Zeitpunkt!

Der Europäische Gerichtshof (EuGH) hat am 05.12.2024 in der Rechtssache C-807/21 (Deutsche Wohnen) ein wegweisendes Grundsatzurteil zu den Voraussetzungen für die Verhängung von (verwaltungsrechtlichen) Geldbußen bei DS-GVO-Verstößen gefällt.

Weiterlesen: Bußgelder für Unternehmen – der EuGH klärt offene Fragen

(Landgericht Baden-Baden – Urteil vom 24.08.2023)

Sachverhalt:

Eine Kundin bei dem beklagten Unternehmen einen Fernseher und eine Wandhalterung gekauft. Dabei sind ihr Name und ihre Anschrift erfasst worden. Einige Tage später hat sie die Wandhalterung wieder zurückgesandt.

Weiterlesen: Keine Verarbeitung von dienstlichen Klienten-Kundendaten auf privaten Endgeräten

Ein ganz normaler Tag beginnt!

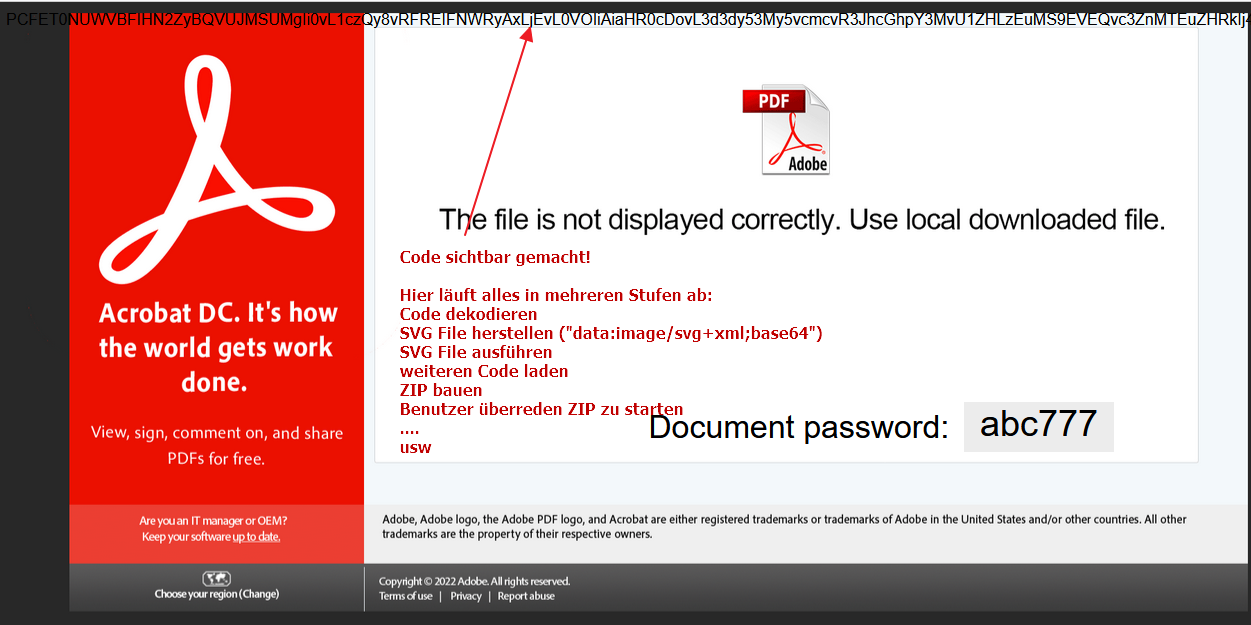

Ein Betrieb, welcher zur Sanierung und Reparatur seiner Objekte an Angeboten und Ausschreibungen beteiligt ist, erhielt auf eine beteiligte Ausschreibung eine E-Mail mit plausiblem Inhalt zur Ausschreibung, die aber irgendwie für den Bearbeiter ungewöhnlich erschien.

Weiterlesen: Eine E-Mail im Rahmen von Ausschreibungen und Angebot

Eine Landkreisverwaltung ist an vielen Prozessen beteiligt, die ohne IT nicht mehr funktionieren.

Weiterlesen: Cyberkrimi – wie ein Hackerangriff zu einem Katastrophenfall wurde

So wie es für die unterschiedlichen Risiken Sachversicherungen gibt, gibt es auch Versicherungen, die vor finanziellen Folgen im sogenannten Cyberraum bzw. bei Cyberkriminalität, wie z.B. bei Schäden durch einen Verschlüsselungs-Trojaner (Ransomware) einspringen.

Ob eine Cyberversicherung für jeden sinnvoll ist, kann pauschal nicht beantwortet werden.

Weiterlesen: Datenschutz-Organisation wichtig bei Cyberversicherung